Những điều cần biết về Meltdown và Spectre

Gần đây có phải bạn đang nghe quá nhiều về hai từ "Meltdown" và "Spectre" nhưng không thể hiểu rõ được nó đại diện cho điều gì và ảnh hưởng đến mình ra sao? Hôm nay Techblog sẽ làm rõ để các bạn biết về điều này, và cũng cập nhật đến khách hàng của Bizfly Cloud, về công đoạn sửa lỗi và khắc phục hậu quả của "Meltdown" và "Spectre".

Hai từ khóa "Meltdown" và "Spectre" đang là thứ được quan tâm nhất trên thế giới trong những ngày gần đây. Đây là hai phương thức mới mà tin tặc sử dụng để tấn công vào bộ xử lý Intel, AMD và cả ARM. Google là công ty đầu tiên phát hiện ra nó và đã đưa ra toàn bộ chi tiết về hai lỗ hổng này.

Meltdown và Spectre đều lợi dụng lỗ hổng bảo mật cơ bản trong các chip nói trên, về mặt lý thuyết mà nói thì chúng có thể được dùng để "đọc những thông tin nhạy cảm trong bộ nhớ của một hệ thống, như mật khẩu, khóa để mở nội dung được mã hóa hay bất kì thông tin nhạy cảm nào", Google chính thức công bố trong nội dung bản FAQ của mình (Frequently Asked Question – Những câu hỏi thường gặp).

Bản chất của Meltdown và Spectre là gì?

Chúng không phải là "bug" trong hệ thống. Chúng là những CÁCH THỨC tấn công vào chính cách hoạt động của các bộ xử lý Intel, ARM hay AMD. Lỗi này được phòng thí nghiệm bảo mật mạng Project Zero của Google phát hiện ra.

Họ nghiên cứu kỹ những con chip trên, tìm ra được một lỗ hổng trong thiết kế, một lỗ hổng chết người mà Meltdown và Spectre có thể lợi dụng, kéo đổ những phương thức bảo mật thông thường của các bộ xử lý này.

Cụ thể, đó chính là cách thức "thực hành suy đoán – speculative execution", một kỹ thuật xử lý được sử dụng trong chip Intel từ năm 1995 và cũng là cách thức xử lý dữ liệu thường gặp trên bộ xử lý ARM và AMD. Với cách thức thực hành suy đoán thì về cơ bản, con chip sẽ suy đoán xem bạn chuẩn bị làm gì. Nếu như chúng đoán đúng thì chúng đã đi trước bạn một bước, việc đó sẽ khiến bạn cảm thấy máy chạy trơn tru hơn. Nếu như chúng đoán sai, dữ liệu được bỏ đi và đoán lại từ đầu.

Project Zero tìm ra được rằng có hai cách mấu chốt để lừa được cả những ứng dụng bảo mật nhất, được thiết kế cẩn thận nhất, khiến chúng "tuồn" thông thông tin ra ngoài, những thông tin mà chính bộ xử lý đã suy đoán trước đó. Với một mã độc có chủ đích, kẻ xấu có thể lấy được những thông tin được bỏ đi kia, những thông tin đáng lẽ ra là cực kỳ bí mật.

Khách hàng có cần lo lắng về hai phương thức tấn công này?

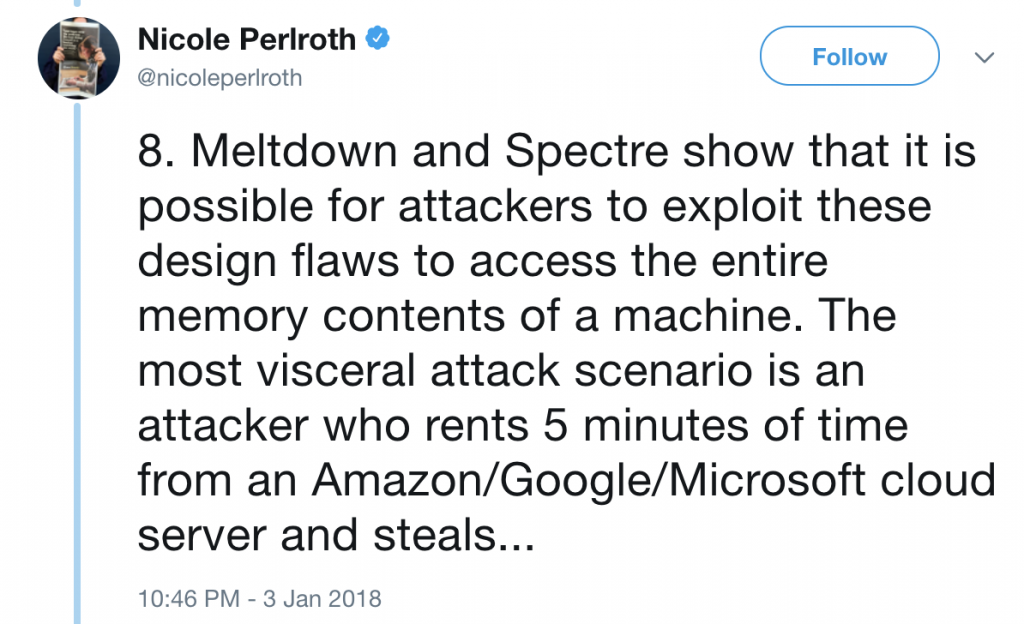

Với một hệ thống điện toán đám mây, hai phương thức tấn công này lại càng nguy hiểm hơn. Trên đó, một mạng lưới người dùng khổng lồ đang lưu trữ dữ liệu. Nếu như chỉ MỘT mắt xích – một người dùng sử dụng hệ thống không bảo mật, nguy cơ lộ dữ liệu của MỌI người dùng khác là rất cao.

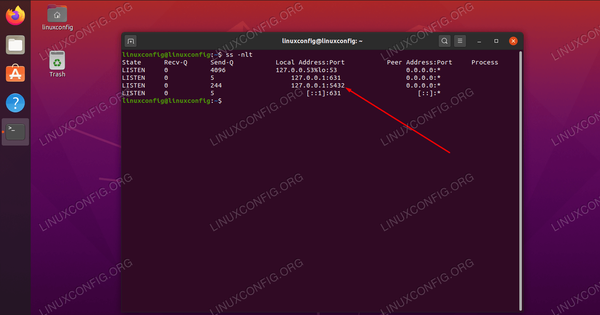

Hiện tại trên thế giới chưa hề ghi nhận được bất kỳ một cuộc tấn công thành công nào sử dụng hai phương thức tấn công trên nên các bạn không cần phải quá lo lắng. Các biện pháp tạm thời bây giờ đó là bạn có thể cập nhật hệ điều hành và phần mềm nên phiên bản mới nhất. Đã có rất nhiều các nhà cung cấp hệ điều hành và phần mềm phát hành các bản vá tạm thời để giải quyết tấn công này.

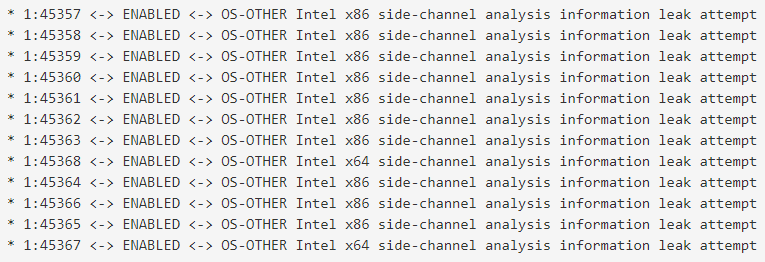

Về phía Bizfly Cloud, hiện tại đội ngũ kỹ sư của chúng tôi đang nỗ lực làm việc để xử lý về hai phương thức tấn công này. Tất cả các mã khai thác mới nhất xuất hiện trên Internet đều đã được cập nhật vào cơ sở dữ liệu của Bizfly Cloud AV và hệ thống IDS/IPS của chúng tôi, nhắm đảm bảo phát hiện và cảnh báo tất những nỗ lực tấn công sử dụng hai phương thức trên nhằm vào hệ thống Cloud của Bizfly Cloud.

Rule để phát hiện tấn công Spectre và Meltdown

Do phương thức tấn công trên tấn công vào nền tảng thiết kế của các bộ vi xử lý nên việc khắc phục sẽ mất rất nhiều thời gian và công sức. Bizfly Cloud và các kỹ sư trên thế giới đã và đang cố gắng để giải quyết vấn đề này trong thời gian gần nhất. Các bạn có thể theo dõi Techblog để được cập nhật thông tin sớm nhất có thể.

>> Tham khảo thêm: Hướng dẫn Config Bonding và Inter Vlan trên Server Linux